Microsoft MCSA – 70-410 – Administrar o Active Directory – parte4

Posted by wiseadm on out 1, 2015 in 70-410 | 0 commentsEste post faz parte da série de estudos para o exame 70-410 da certificação Microsoft MCSA do Windows Server 2012 R2.

Hoje continuamos vendo mais detalhes sobre o Active Directory, esse é o quarto post deste tópico.

Se quer acessar o primeiro post clique aqui.

Neste post veremos as propriedades dos objetos dentro do Active Directory.

No próximo post veremos como publicar objetos no Active Directory.

Então vamos ao conteúdo…

Gerenciar Propriedades de Objetos

Uma vez que você tenha criado os objetos necessários do Active Directory, você provavelmente precisa realizar alterações em suas propriedades padrão. Além das configurações que você fez quando criou objetos do Active Directory, você pode configurar ainda mais propriedades. Você também pode acessar propriedades de objetos clicando com o botão direito em qualquer objeto e selecionando Propriedades no menu de contexto.

Cada tipo de objeto contem um conjunto único de propriedades.

Propriedades do Objeto Usuário A lista a seguir descreve algumas das propriedades de um objeto Usuário:

Geral Informações de conta gerais sobre este usuário.

Endereço Informação de local físico sobre este usuário.

Conta Nome de logon de usuário e outras restrições de conta, como restrições de estações de trabalho e horários de logon.

Perfil Informação sobre as configurações do perfil móvel do usuário.

Telefones Informação de contato telefônico do usuário.

Organização O cargo e departamento do usuário e informações da empresa.

Membro de Informações dos grupos em que o usuário faz parte.

Discagem Permissões do usuário para o Serviço de Acesso Remoto (Remote Access Service – RAS)

Ambiente Configurações de logon e de rede do usuário.

Sessões Limites de sessão, incluindo configuração de tempo máximo de sessão e de sessão ociosa.

Controle Remoto Opções de controle remoto para a sessão deste usuário.

Perfil dos serviços de Área de Trabalho Remota Informação sobre o perfil do usuário usado nos Serviços de Área de Trabalho Remota.

COM+ Especifica uma partição COM+ para o usuário.

Propriedades de Objeto Computador

Objetos computador possuem propriedades diferentes de objetos Usuários. Objetos computador se referem aos sistemas que os clientes operam para fazer parte do domínio. A lista a seguir descreve algumas propriedades de Objetos Computador:

Geral Informação sobre o nome do computador, a função do computador e sua descrição.

( Você pode ativar uma opção para permitir que a conta de Sistema Local deste computador possa solicitar serviços de outros servidores. Isso é útil quando a máquina é um computador confiável e seguro. )

Sistema Operacional O nome, versão e informação do service pack do sistema operacional rodando neste computador.

Membro de Grupos do Active Directory em que está conta de computador é membro.

Delegação Permite configurar serviços que funcionam em nome de outro usuário.

Local Uma descrição do local físico do computador.

Gerenciado por Informação sobre o objeto Usuário ou Contato que é responsável por gerenciar este computador.

Discagem Configura opções de discagem para este computador.

Configurar Propriedades para Objetos do Active Directory

Agora que você viu várias propriedades que podem ser configuradas em objetos do Active Directory, vamos ver como configurar algumas dessas propriedades.

Gerenciando Propriedades de Objetos

- Abra a ferramenta Usuários e Computadores do Active Directory.

- Expanda o nome do domínio e selecione o container P&D. Clique com o botão direito no usuário João Q. Silva e selecione propriedades.

- Preencha algumas propriedades deste usuário.

- Selecione a OU RH, abra as propriedades do grupo Todos os usuários. Na aba Membros, adicione as contas Maria D Santos e Jane R Admin.

- Selecione a OU Vendas. Clique com o botão direito no objeto PC1. Note que você pode escolher desabilitar a conta ou redefinir (para permitir que outro computador com o mesmo nome entre no domínio). Abra as propriedades deste objeto. Examine as opções disponíveis e faça algumas mudanças.

- Selecione a OU Escritório Central. Clique com o botão direito no usuário Maria D Santos e selecione Redefinir Senha. Você pode escolher uma nova senha e depois deve confirmá-la. Note que você também pode forçar o usuário a trocar a senha no primeiro login, e também já pode desbloquear a conta por aqui. Nesse exercício não precisa trocar a senha, só clique em Cancelar.

- Feche a ferramenta Usuários e Computadores do Active Directory.

Agora, você já deve ter percebido que os objetos do Active Directory possuem muitas opções em comum. Por exemplo, objetos Grupo e Computador ambos possuem uma aba Gerenciado por.

o Windows Server 2012 R2 permite gerenciar múltiplos objetos usuário de uma só vez. Por exemplo, você pode selecionar vários objetos usuário segurando a tecla Shift ou Ctrl enquanto seleciona. Você então pode clicar com o botão direito em qualquer um dos objetos selecionados e clicar em propriedades para ver as propriedades que estão disponíveis para vários usuários. Note que nem todas as propriedades estão disponíveis pois várias são únicas para cada usuário. Você pode configurar o campo Descrição para seleção de vários objetos que podem incluir usuários e outros tipos de objetos como computadores e grupos.

Outra tarefa de gerenciamento de objeto é o processo de desprovisionar. Quando você remove um objeto de um container do Active Directory, o processo de desprovisionamento remove o objeto e sincroniza o container para se manter atualizado.

Entendendo Grupos

Agora que você sabe como criar contas de usuário, é hora de aprender como criar contas de grupo.

Para ilustrar a utilidade de grupos, vamos dizer que você possui um usuário do departamento de Vendas com o nome jsilva. Sua organização possui 100 recursos compartilhados na rede para os usuários acessarem. Como jsilva é membro do departamento de Vendas, ele ter acesso a 50 recursos. Se a organização não está usando grupos e jsilva muda de Vendas para Marketing, quantas mudanças você teria que realizar? A resposta é 100. Você teria que remover os 50 recursos no departamento antigo e adicionar os 50 recursos que agora ele necessita.

Agora vamos dizer que você usa grupos. O departamento de Vendas tem acesso a 50 recursos e o departamento de Marketing tem acesso aos outros 50. Se jsilva for movido de Vendas para Marketing você precisa realizar duas mudanças. Você só precisa tirar ele do grupo Vendas e colocar no grupo Marketing. Após isso ele terá acesso a tudo o que precisa para realizar seu trabalho.

Propriedades de Grupos

Agora que você entende porque devemos usar grupos, vamos ver as configurações e propriedades de um grupo. Quando você está criando grupos, ajuda entender alguma das opções que você precisa usar.

Tipo de Grupo Você pode escolher entre dois tipos de grupo: grupos de segurança e grupos de distribuição.

Grupos de Segurança Estes grupos podem ter direitos e permissões atribuídos a eles. Por exemplo, se você quer dar acesso a uma impressora particular para um certo grupo de usuários, mas quer controlar o que eles tem permissão de fazer com essa impressora, você criaria um grupo de segurança e então aplicaria certos direitos e permissões neste grupo.

Grupos de segurança também podem receber e-mails. Se alguém enviar um email para o grupo, todos os usuários dentro deste grupo receberão o email (desde que exista um sistema de e-mails permita o uso de grupos de e-mails como o Exchange).

Grupos de Distribuição Estes grupos são usados apenas para email (desde que exista um sistema de e-mails permita o uso de grupos de e-mails como o Exchange).

Escopo de Grupo Quando falamos de escopos de grupo, você possui três escolhas.

Grupos de Domínio Local São grupos que permanecem no domínio em que foram criados. Você usa esses grupos para atribuir permissões dentro de um único domínio. Por exemplo, se você criar um grupo de domínio local chamado HPLaser, você não pode usar esse grupo em nenhum outro domínio, e ele tem que residir no domínio no qual você o criou.

Grupo Global Esse grupo pode conter outros grupos e contas do domínio em que ele foi criado. Além disso esse grupo pode receber permissões em qualquer outro domínio da floresta.

Grupo Universal Esse grupo pode conter outros grupos e contas de qualquer outro domínio da floresta e também pode receber permissões em qualquer outro domínio da floresta.

Criando a Estratégia de Grupo

Quando você está criando uma estratégia de grupo, pense no acrônimo que a Microsoft gosta de usar no exame: AGDLP. Este acrônimo representa uma série de ações que você deve realizar. O significado segue abaixo:

A Contas (Accounts) Crie as contas de usuário.

G Grupo Global Coloque as contas de usuário dentro de grupos globais.

DL Grupos de Domínio Local Coloque os Grupos Globais em Grupos de Domínio Local.

P Permissões Atribua permissões (Permitir/Negar) no Grupo de Domínio Local.

Outro acrônimo que representa uma estratégia que você pode usar é o AGUDLP. O significado segue abaixo:

A Contas (Accounts) Crie as contas de usuário.

G Grupo Global Coloque as contas de usuário dentro de grupos globais.

U Grupo Universal Coloque os Grupos Globais em Grupos Universais.

DL Grupos de Domínio Local Coloque os Grupos Universais em Grupos de Domínio Local.

P Permissões Atribua permissões (Permitir/Negar) no Grupo de Domínio Local.

Criar um Grupo

Para criar um novo grupo, abra o snap-in Usuários e Computadores do Active Directory. Clique na OU onde o grupo vai residir. Clique com o botão direito nela e selecione Novo > Grupo. Após criar o grupo, clique na aba Membros e clique em Adicionar. Adicione os usuários que desejar e é só isso.

Filtros e Recursos Avançados do Active Directory

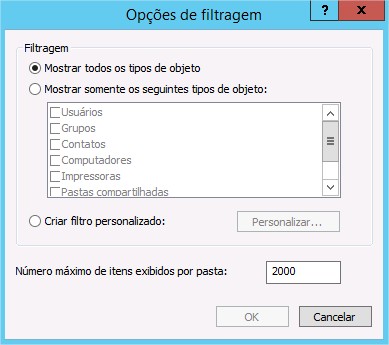

A ferramenta Usuários e Computadores do Active Directory possui alguns outros recursos que se mostram bem uteis quando você está gerenciando vários objetos. Você pode acessar a caixa de diálogo Opções de Filtragem clicando no menu Exibir e então em Opções de Filtragem. Você verá uma caixa de diálogo parecida com a da imagem abaixo. Aqui você pode escolher filtrar objetos por seus tipos específicos. Por exemplo, se você é um administrador que trabalha principalmente com contas de usuário e grupos, você pode selecionar estes itens específicos. Além disso, você pode criar filtros mais complexos clicando em Criar filtro personalizado. Você então recebe uma interface similar a do comando Buscar/Pesquisar.

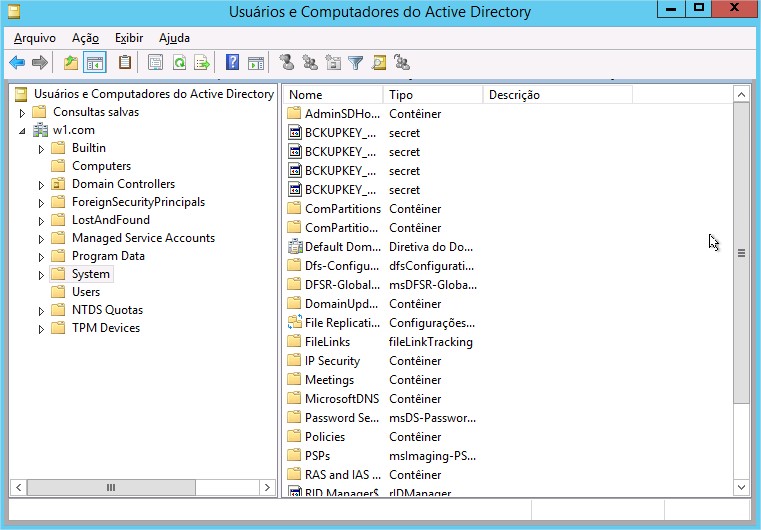

Outra opção na ferramenta Usuários e Computadores do Active Directory é ver as Opções Avançadas. Você pode habilitar as Opções Avançadas clicando em Recursos Avançados dentro do menu Exibir. Isso adiciona algumas pastas de nível superior na lista sob o nome do domínio. Vamos dar uma olhada em alguns dos novos containers de nível superior.

O container System (exibido na imagem abaixo) fornece recursos adicionais que você pode configurar para trabalhar com o Active Directory. Você pode definir configurações para o Sistema de Arquivos Distribuído (DFS), políticas do IPSec, o serviço de replicação de arquivos (RFS) e mais. Além no container System você verá o container LostAndFound. Este container contem quaisquer arquivos que possam não ter sido replicados apropriadamente entre controladores de domínio. Você deve checar este container periodicamente para decidir se deve mover ou copiar esses arquivos para outros locais.

Como você pode ver, gerenciar objetos do Active Directory é em geral uma tarefa fácil. A ferramenta Usuários e Computadores do Active Directory te permite configurar diversos objetos. Vamos agora ver mais uma função comum de administração: mover objetos.

Mover, Renomear e Apagar Objetos do Active Directory

Um dos recursos extremamente úteis da ferramenta Usuários e Computadores do Active Directory é sua habilidade de mover usuários e recursos facilmente.

Mover Objetos do Active Directory

- Abra a ferramenta Usuários e Computadores do Active Directory e expanda o nome do domínio.

- Selecione a OU Vendas dentro da OU Nova York, clique com o botão direito em PC1 e selecione Mover. Na caixa de diálogo que aparece clique na OU P&D e clique em OK.

- Clique na OU P&D e verifique que o objeto foi movido.

- Feche a ferramenta Usuários e Computadores do Active Directory.

Além de mover objetos dentro do Active Directory, você pode renomeá-los facilmente clicando com o botão direito e selecionando Renomear. Note que essa opção não se aplica a todos os objetos. Você pode remover objetos do Active Directory clicando com o botão direito sobre eles e selecionando Excluir.

Deletar um objeto do Active Directory é uma ação irreversível. Quando um objeto é destruído, quaisquer permissões de segurança ou outras configurações realizadas neste objeto também são removidas. Como cada objeto dentro do Active Directory contém seu próprio identificador de segurança (SID), apenas recriar o objeto com o mesmo nome não coloca nenhuma permissão nele. Antes de deletar um objeto do Active Directory, certifique-se de nunca precisar dele novamente. O Windows Server 2012 R2 possui a lixeira do Active Directory que permite que um administrador recupere um objeto deletado. Também a lixeira do Active Directory fica desabilitada por padrão, então ela estará indisponível ao menos que você ative esse recurso. Então qual é a moral da história? Não apague objetos do Active Directory a não ser que você tenha certeza absoluta que você quer se livrar deles.

Redefinir uma Conta de Computador Existente

Cada computador no domínio estabelece um canal de comunicação com o controlador de domínio no momento do logon. O controlador de domínio armazena uma senha escolhida de forma aleatória (diferente da senha do usuário) para autenticação através deste canal. A senha é atualizada a cada 30 dias.

Algumas vezes a senha do controlador de domínio não combina com a senha do computador e a comunicação entre as duas máquinas falha. Sem a capacidade de redefinir a conta de computador, você não conseguiria conectar a máquina ao domínio. Felizmente você pode usar a ferramenta Usuários e Computadores do Active Directory para restabelecer a conexão.

Redefinindo uma Conta de Computador Existente

- Abra a ferramenta Usuários e Computadores do Active Directory e expanda o nome do domínio.

- Clique na OU P&D e então clique com o botão direito na conta de computador PC1.

- Selecione redefinir conta no menu de contexto. Clique em sim para confirmar sua seleção. Clique em OK no prompt de sucesso.

- Quando você redefine a conta, você quebra a conexão entre o computador e o domínio. Então após realizar este exercício, reconecte o computador ao domínio se você quer continuar trabalhando na rede.

Para redefinir a conexão segura entre o computador local e o domínio ao qual faz parte através do Windows PowerShell, execute o comando abaixo no computador local:

Test-ComputerSecureChannel -Repair –Server w1-dc1.w1.com

No exemplo acima o nome w1-dc1.w1.com se refere ao primeiro controlador de domínio do domínio w1.com.

Por hoje paramos por aqui…

Caso ainda não saiba aqui no blog tem um ebook com dicas para quem está se preparando para certificações Microsoft.

E tem um simulado completo para o exame 70-410.

Caso queira um livro completo (PDF) que contempla todos os objetivos do exame 70-410 acesse esse link.

Para ver todos os posts aqui do site clique no link “Blog” no menu principal na parte superior, você também pode usar a pesquisa aqui do lado direito, ou ainda clicar nas Tags ali para ver os posts por assunto.

Qualquer coisa me avise aqui pelos comentários ou lá pelo Facebook ou me mande email.

Sucesso!

Thiago Haise

Microsoft Certified Solutions Associate

Para ver todos os materiais disponíveis para serem adquiridos aqui na WiseOne acesse essa página.

Links -> Fanpage, Grupo, Linkedn